踏み台サーバーとは?

目的のサーバーにログインするための中継サーバのこと。クラウドやオンプレミス関係なくどちらも利用できます。接続元がインターネット経由か、社内ネットワーク経由かは関係ない。

ユースケース

RDPやSSHで踏み台サーバーにログインしてから目的のサーバーにログインすること。

メリット

運用負荷を軽減できる。

アクセス制御の対象を踏み台サーバーに限定できるので運用負荷が減ります。

セキュアに運用できる。

直接アクセスができないので外部から侵入されるリスクを低減できる。昨今はリモートワークが普及していて気軽に外部から社内管理サーバーにリモートアクセスすることも増えているのでセキュリティリスクが高まっていることもあります。

一旦踏み台サーバーを経由することでセキュアになります。AWSとかであれば特定のグローバルIPアドレスからしかアクセスさせないことは容易にできます。(セキュリティグループ)

操作ログを簡単に取ることができる。

どこの誰がいつアクセスしたかログを取ることが用意にできます。運用調査に使えます。また、踏み台サーバーを経由していないアクセスなどがあった場合の不正アクセスの判断も容易に行えます。

設計ポイント

本番操作をしたい場合は下記の点に気を付けなければなりません。

直接インターネットから接続できない構成にする。

セキュリティ的に。直接インターネットからアクセスできてしまうと不特定多数からの内部アクセスにさらされることになりかねなくなる。

監査ログを残す。

「いつ誰がどこで何の操作をしたか」を残すことが求められます。

EC2の場合

AWS Systems Managerを使います。Session Managerというポートフォワーディング機能により踏み台を実現できます。

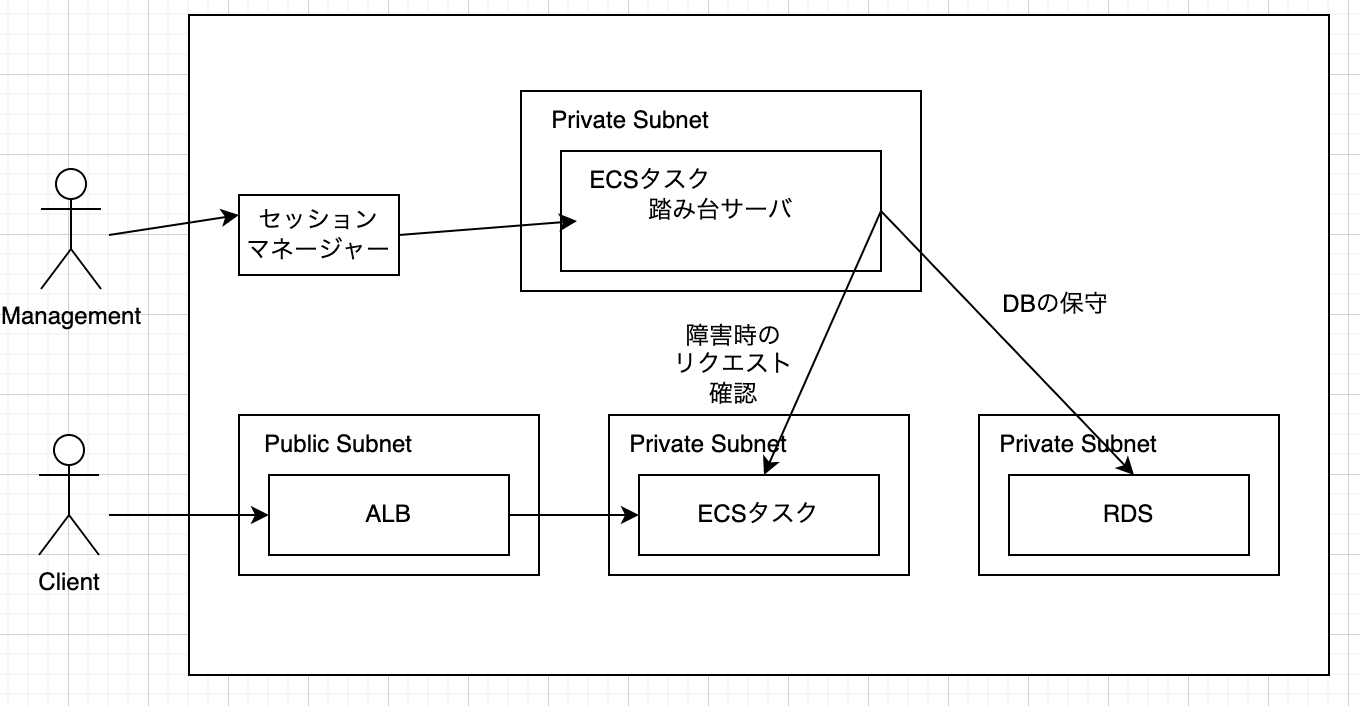

アーキテクチャイメージ(ECSの場合)

この構成の懸念事項

踏み台サーバー自体がネット向けに公開されるのでホストへのログイン経路が外部にさらされる。

対策としては、キーペアによるSSH接続からセッションマネージャーに変更すること。IAM権限でサーバーへのログインが可能になるため、セキュリティ設定をIAMに集中させることができる。

また、踏み台サーバ自体をプライベートサブネットに配置して、セッションマネージャー経由でアクセスできるようにするのも一つの手。

EC2のOS運用管理負荷が発生する。

踏み台サーバー自体を「ECS/Fargate」に置き換える。具体的にはECSタスク内にSSMエージェントを仕込むことでEC2同様に踏み台として機能させることが可能になる。

この記事へのコメントはありません。